序

今天一大早醒来,洗漱了吃完饭,准备接着进度学习呢,突然手机短信提示服务器安全紧急事件:挖矿程序,上云服务控制台一顿找才发现服务器的cpu竟然爆了,平时服务器就放个博客,cpu利用率也才10%都不到,于是开始着手解决这个问题

挖矿程序是什么?

挖矿是跟区块链以及虚拟币有关系,虚拟币是挖矿挖出来的,每间隔一段时间,比特币或者以太坊虚拟币就会在他们的区块链系统上生成一个块的随机代码,网络上的所有服务器都可以去找这个随机代码,也就是挖矿的过程对这个随机代码进行挖掘,谁挖到这个代码就会产生一个区块链的块,那么比特币跟以太坊就会奖励找到随机代码的人,奖励一定数量的虚拟币,那么挖矿的人就会有动力去挖矿,去维护整个区块链节点的网络正常运行,挖矿需要计算哈希值需要服务器的处理能力,所以有些攻击者利用入侵别人服务器来给自己挖矿,获取利润。

简单的来说就是别人利用你服务器的漏洞植入一段程序,然后用你的服务器帮他挖矿来帮他谋求利益

处理过程

- 找到占用率高的进程并杀死

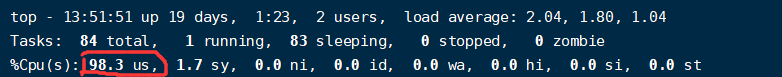

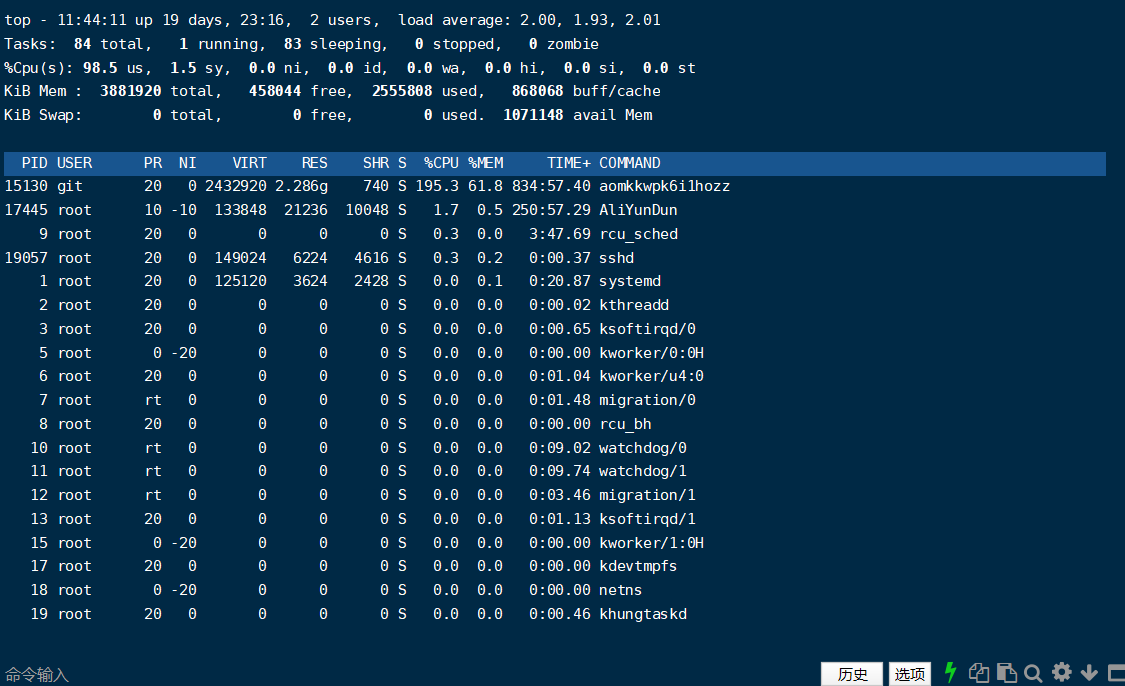

- 首先我们用 top 指令来查看服务器的进程

- 发现cpu占用率爆满

- 然后我们找到占有率最高的进程,找到他的pid

- 然后把该进程kill掉 kill -9 pid

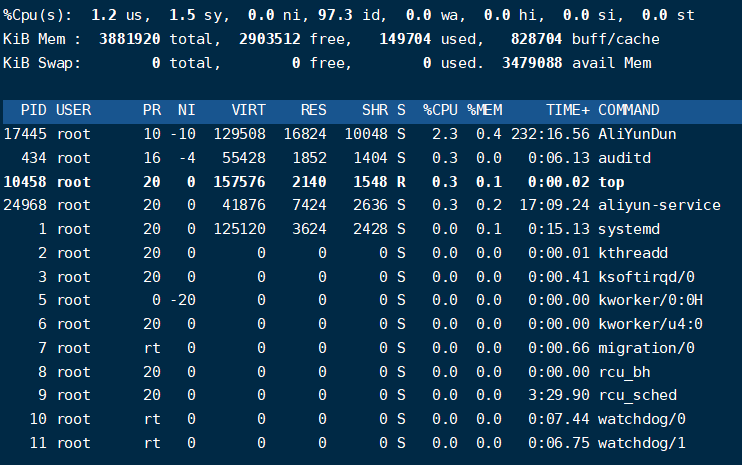

- 然后cpu恢复了平静

- 查看是否有定时任务

- 我等待了半个小时发现挖矿程序并没有卷土重来

- 但是为了以防万一我还是把备用方案做好

- 挖矿程序一般都有定时任务,查看定时任务得去crontab文件里找

1

2cat /etc/crontab

一般在下面会有可疑的任务,根据任务找到脚本,并且删掉他

- 删除残余文件

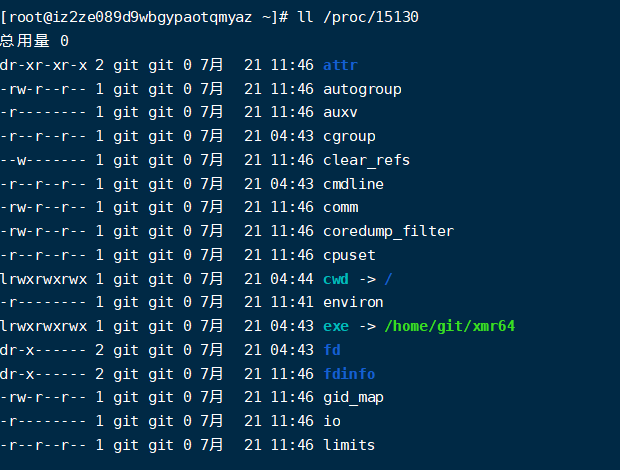

- cd /proc/进程号

- 删除路径下的所有文件

不得不说阿里云安全售卖的那些服务并不是没有道理的,原来我他给我提示的那些风险警告并不是没用的,我一直以为是他为了售卖自己的产品故意安排这么多漏洞的,这会见识到了

7.21

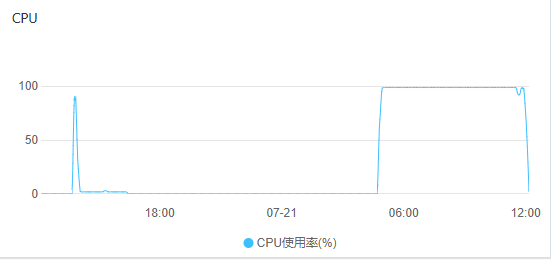

- 我太天真了,他又来了,这回是在凌晨4点启动的

- 我收到危险提示短信后,去服务器查看服务器进程

- 果然有人在用我的服务器挖矿

- 这次我没有直接杀死进程,而是先找到他的进程文件

- 发现了他的启动程序在/home/git/xmr64下

- 然后杀死进程

- 删除rm -f启动程序

- 删除rm -rf进程残留文件

这下应该清净了吧,启动文件都没有了,应该不会再找上门了吧